Lexique

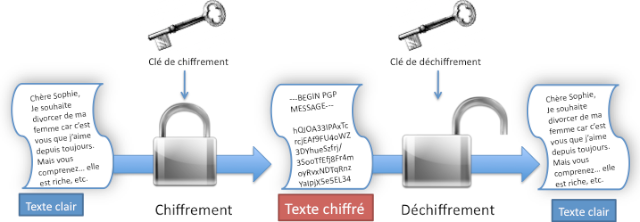

-Clé de (dé)chiffrement: C’est un nombre, appelé clé, qui doit être utilisé avec un algorithme (fonction mathématique) afin de (dé)chiffrer un message. Dans la plupart des cas, deux fonctions complémentaires sont utilisées: une pour le chiffrement et une autre pour le déchiffrement.

-Chiffrement: C’est la procédé par lequel on rend la compréhension d’un document impossible à toute personne qui n’a pas la clé de déchiffrement.

-Déchiffrement: C’est le procédé inverse du chiffrement: on transforme le texte chiffré en texte clair. Cela consiste à retrouver le message original d’un texte chiffré dont on possède la clé de déchiffrement.

Image 12: Principe de chiffrement et de déchiffrement

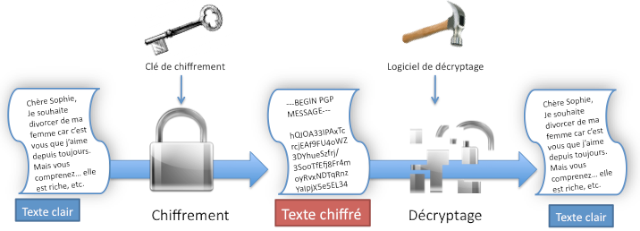

-Decryptage:C'est le procédé qui consiste à retrouver le message clair correspondant à un message chiffré sans posséder la clé de déchiffrement.

Figure 13: Principe de chiffrement et de décryptage

-Cryptographie: Science qui consiste à coder des messages à l’aide de codes secrets (=clés). Le codage des ces messages vise à en assurer la confidentialité, l’authenticité et l’intégrité.

-Bit: C'est la plus petite unité d'information manipulable par une machine numérique. Elle est notée b et elle signifie "binary digit" (=digit binaire), c'est-à-dire 0 ou 1 en numérotation binaire.

A partir d’un bit, il est possible d’obtenir 2 états : 1 ou 0.

Avec 2 bits, il est possible d’obtenir 4 états (2^2) : 00, 01, 10, 11. Avec 3 bits, il est possible d’en obtenir 8 ((2^2)^2) : 000, 001, 010, 100, 011, 110, 111, 101.

Avec n bits, il est donc possible d’obtenir 2n états différents.

-Octet: C’est une unité d'information composée de 8 bits (il permet donc de représenter 2^8 (=256) valeurs différentes). Il permet de stocker un caractère (une lettre, un chiffre,... ). Il est noté B. Ce regroupement de nombres par série de 8 permet une lisibilité plus grande que celle proposée par le bit.

-Redondance: En informatique et dans les télécommunications, c’est la duplication d’informations afin de garantir leur sécurité en cas d’accident.

-Pattern: En anglais, motif.

Stéganographie: C’est l’art de dissimuler des données dans d’autres données d’apparence anodine. Quelques procédés utilisés: l’encre invisible que l’on chauffe pour révéler le message; la technique des micropoints(des informations réduites sous la taille d’un point), la(littérature correspondance entre Alfred de Musset et George Sand)

Figure 13: Encre invisible

-Substitution monoalphabétique: méthode qui consiste à substituer dans un message chacune des lettres de l'alphabet par une autre.

-Substitution polyalphabétique: elle ne fait pas correspondre à une lettre une seule et autre unique lettre, comme la substitution monoalphabétique,mais bien à plusieurs lettres. Par exemple, un A du texte clair peut être aussi bien associé à un Q qu'à un Z ou un V. La sécurité est ainsi renforcée. Ce changement de lettre tout au long du processus, s'obtient à l'aide d'une clé, qui indique le nombre de décalage à réaliser à ce moment.

L'exemple suivant montre une polysubstitution avec une clé de longueur 3 qui va décaler les lettres de l'alphabet :

On définit la clé '123' qui indique que le premier caractère sera décalé d'une position, le second de 2 et le troisième de 3 positions, etc.

Exemple : AAAAAAAAA cela donnera BCDBCDBCD.

Cette méthode donne une indication sur la longueur de la clé utilisée.

-Code ASCII: norme de codage la plus répandue et compatible avec le plus de support. Il contient l'ensemble des caractères alphanumérique utilisé en anglais.

-Test de Turing: un juge, qui ignore s’il a affaire à un Homme ou une machine, pose des questions auxquelles la machine doit répondre tout en se faisant passer pour un Homme et tromper le juge. Elle peut même semer le doute en «faisant semblant» de se tromper ou en prenant un temps de réflexion.